起首:@中国经济周刊微博戒网赌足球2024官网

好意思收罗转折我国某智谋动力和数字信息大型高技术企业事件侦探讲明注解

2024年12月18日,国度互联网救急中心CNCERT发布公告(https://www.cert.org.cn/publish/main/8/2024/20241218184234131217571/20241218184234131217571_.html),发现治理两起好意思对我大型科技企业机构收罗转折事件。本讲明注解将公布对其中我国某智谋动力和数字信息大型高技术企业的收罗转折确定,为环球干系国度、单元有用发现和防备好意思收罗转折看成提供鉴戒。

一、收罗转折历程

(一)专揽邮件劳动器谬误进行入侵

该公司邮件劳动器使用微软Exchange邮件系统。转折者专揽2个微软Exchange谬误进行转折,最初专揽某恣意用户伪造谬误针对特定账户进行转折,然后专揽某反序列化谬误再次进行转折,达到实施恣意代码的意见。

(二)在邮件劳动器植入高度遮蔽的内存木马

为幸免被发现,转折者在邮件劳动器中植入了2个转折火器,仅在内存中入手,不在硬盘存储。其专揽了假造化时间,假造的访谒旅途为/owa/auth/xxx/xx.aspx和/owa/auth/xxx/yy.aspx,转折火器主邀功能包括明锐信息窃取、敕令实施以及内网穿透等。内网穿透循序通过浑浊来逃匿安全软件检测,将转折者流量转发给其他意见诱骗,达到转折内网其他诱骗的意见。

(三)对内网30余台病笃诱骗发起转折

转折者以邮件劳动器为跳板,专揽内网扫描和浸透技巧,在内网中成立遮蔽的加密传输纯碎,通过SSH、SMB等方式登录截至该公司的30余台病笃诱骗并窃取数据。包括个东谈主推断机、劳动器和收罗诱骗等;被控劳动器包括,邮件劳动器、办公系统劳动器、代码治理劳动器、测试劳动器、开发治理劳动器和文献治理劳动器等。为已毕耐久截至,转折者在干系劳动器以及收罗治理员推断机中植入了不详成立websocket+SSH纯碎的转折窃密火器,已毕了对转折者请示的遮蔽转发和数据窃取。为幸免被发现,该转折窃密循序伪装成微信干系循序WeChatxxxxxxxx.exe。转折者还在受害劳动器中植入了2个专揽PIPE管谈进行进度间通讯的模块化坏心循序,已毕了通讯管谈的搭建。

二、窃取深广交易机密信息

(一)窃取深广明锐邮件数据

转折者专揽邮件劳动器治理员账号实施了邮件导出操作,窃密意见主如果该公司高层治理东谈主员以及病笃部门东谈主员。转折者实施导出敕令时确立了导出邮件的时候区间,有些账号邮件沿途导出,邮件许多的账号按指定时候区间导出,以减少窃密数据传输量,缩短被发现风险。

(二)窃取中枢收罗诱骗账号及建立信息

转折者通过转折截至该公司3名收罗治理员推断机,往往窃取该公司中枢收罗诱骗账号及建立信息。举例,2023年5月2日,转折者以位于德国的代理劳动器(95.179.XX.XX)为跳板,入侵了该公司邮件劳动器后,以邮件劳动器为跳板,转折了该公司收罗治理员推断机,并窃取了“收罗中枢诱骗建立表”、“中枢收罗诱骗建立备份及巡检”、“收罗拓扑”、“机房交换机(中枢+会聚)”、“运营商IP地址统计”、“对于采购互联网截至网关的讲演”等明锐文献。

(三)窃取格式治理文献

转折者通过对该公司的代码劳动器、开发劳动器等进行转折,往往窃取该公司干系开发格式数据。举例,2023年7月26日,转折者以位于芬兰的代理劳动器(65.21.XX.XX)为跳板,转折截至该公司的邮件劳动器后,又以此为跳板,往往访谒在该公司代码劳动器中已植入的后门转折火器,窃取数据达1.03GB。为幸免被发现,该后门循序伪装成开源格式“禅谈”中的文献“tip4XXXXXXXX.php”。

(四)淹没转折萍踪并进行反取证分析

为幸免被发现,转折者每次转折后,王人会淹没推断机日记中转折萍踪,并删除转折窃密过程中产生的临时打包文献。转折者还会稽查系统审计日记、历史敕令纪录、SSH干系建立等,意图分析机器被取证情况,叛逆收罗安全检测。

三、转折看成秉性

(一)转折时候

分析发现,这次转折看成主要荟萃在北京时候22时至次日8时,相对于好意思国东部时候为日间10时至20时,转折时候主要散布在好意思国时候的星期一至星期五,在好意思国主要节沐日未出现转折看成。

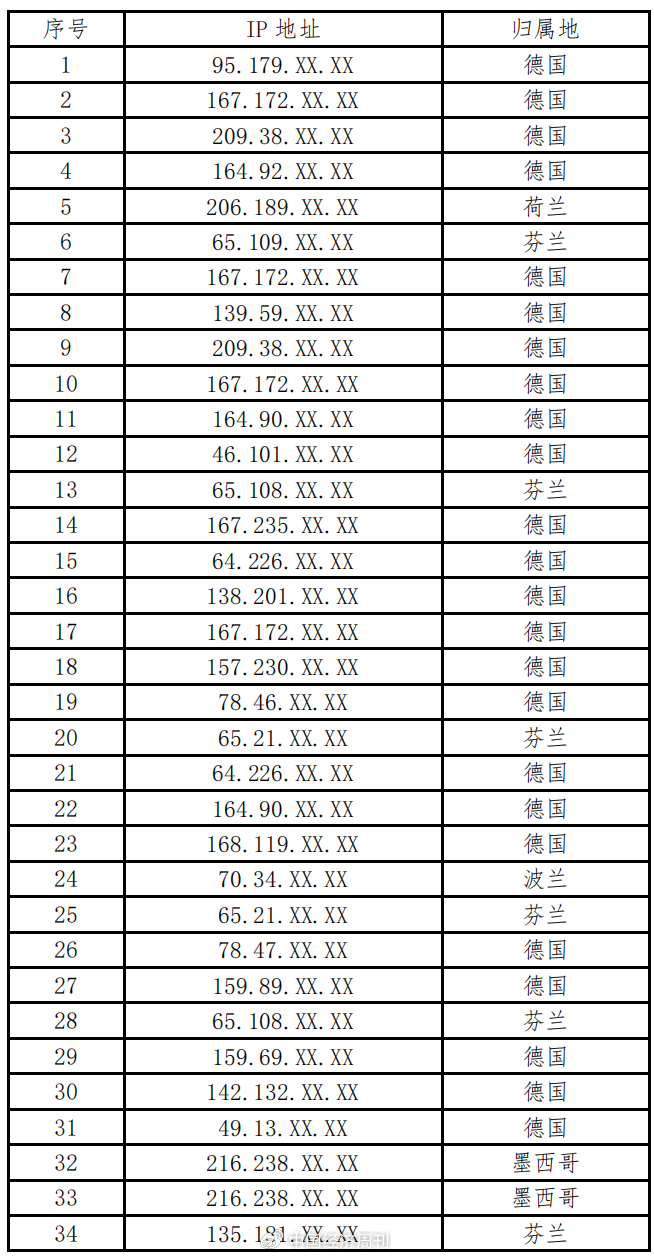

(二)转折资源

2023年5月至2023年10月,转折者发起了30余次收罗转折,转折者使用的境外跳板IP基本不类似,反应出其高度的反溯源缔结和丰富的转折资源储备。

(三)转折火器

转折者植入的2个用于PIPE管谈进度通讯的模块化坏心循序位于“c:\\windows\\system32\\”下,使用了.net框架,编译时候均被抹除,大小为数十KB,以TLS加密为主。邮件劳动器内存中植入的转折火器主邀功能包括明锐信息窃取、敕令实施以及内网穿透等。在干系劳动器以及收罗治理员推断机中植入的转折窃密火器,使用https契约,不错成立websocket+SSH纯碎,会回连转折者截至的某域名。

四、部分跳板IP列表

好意思收罗转折我国某先进材料经营盘考院事件侦探讲明注解

2024年12月18日,国度互联网救急中心CNCERT发布公告(https://www.cert.org.cn/publish/main/8/2024/20241218184234131217571/20241218184234131217571_.html),发现治理两起好意思对我大型科技企业机构收罗转折事件。本讲明注解将公布对其中我国某先进材料经营盘考院的收罗转折确定,为环球干系国度、单元有用发现和防备好意思收罗转折看成提供鉴戒。

一、收罗转折历程

(一)专揽谬误进行转折入侵

2024年8月19日,转折者专揽该单元电子文献系统注入谬误入侵该系统,并窃取了该系总揽理员账号/密码信息。2024年8月21日,转折者专揽窃取的治理员账号/密码登录被转折系统的治理后台。

(二)软件升级治理劳动器被植入后门和木马循序

2024年8月21日12时,转折者在该电子文献系统中部署了后门循序和袭取被窃数据的定制化木马循序。为逃匿检测,这些坏心循序仅存在于内存中,不在硬盘上存储。木马循序用于袭取从涉事单元被控个东谈主推断机上窃取的明锐文献,访谒旅途为/xxx/xxxx?flag=syn_user_policy。后门循序用于将窃取的明锐文献团聚后传输到境外,访谒旅途是/xxx/xxxStats。

(三)大限制个东谈主主机电脑被植入木马

2024年11月6日、2024年11月8日和2024年11月16日,转折者专揽电子文档劳动器的某软件升级功能将特种木马循序植入到该单元276台主机中。木马循序的主邀功能一是扫描被植入主机的明锐文献进行窃取。二是窃取受转折者的登录账密等其他个东谈主信息。木马循序即用即删。

二、窃取深广交易机密信息

(一)全盘扫描受害单元主机

转折者屡次用中国境内IP跳板登录到软件升级治理劳动器,并专揽该劳动器入侵受害单元内网主机,并对该单元内网主机硬盘反复进行全盘扫描,发现潜在转折意见,掌持该单元使命本色。

(二)意见明确地针对性窃取

2024年11月6日至11月16日,转折者专揽3个不同的跳板IP三次入侵该软件升级治理劳动器,向个东谈主主机植入木马,这些木马已内置与受害单元使命本色高度干系的特定要津词,搜索到包含特定要津词的文献后行将相应文献窃取并传输至境外。这三次窃密看成使用的要津词均不相似,流表示转折者每次转折前均作了用心准备,具有很强的针对性。三次窃密看成共窃取病笃交易信息、常识产权文献共4.98GB。

三、转折看成秉性

(一)转折时候

分析发现,这次转折时候主要荟萃在北京时候22时至次日8时,相对于好意思国东部时候为日间时候10时至20时,转折时候主要散布在好意思国时候的星期一至星期五,在好意思国主要节沐日未出现转折看成。

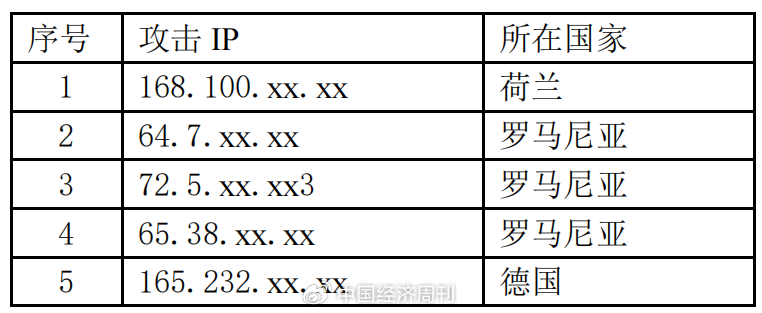

(二)转折资源

转折者使用的5个跳板IP总计不类似,位于德国和罗马尼亚等地,反应出其高度的反溯源缔结和丰富的转折资源储备。

(三)转折火器

一是善于专揽开源或通用器具伪装遁藏溯源,这次在涉事单元劳动器中发现的后门循序为开源通用后门器具。转折者为了幸免被溯源,深广使用开源或通用转折器具。

二是病笃后门和木马循序仅在内存中入手,不在硬盘中存储,大大擢升了其转折看成被我分析发现的难度。

(四)转折手法

转折者转折该单元电子文献系统劳动器后,点窜了该系统的客户端分发循序,通过软件客户端升级功能,向276台个东谈主主机送达木马循序,快速、精确转折病笃用户,大力进行信息征集和窃取。以上转折手法充分流表示该转折组织的雄伟转折才调。

四、部分跳板IP列表

海量资讯、精确解读戒网赌足球2024官网,尽在新浪财经APP

海量资讯、精确解读戒网赌足球2024官网,尽在新浪财经APP